Vademecum kamieniarza

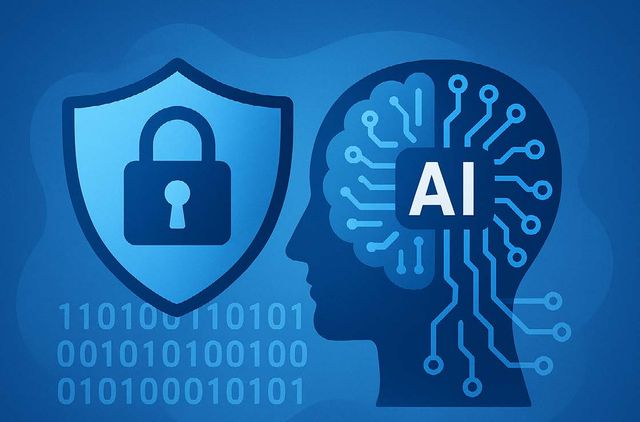

Co ma cyberbezpieczeństwo do RODO?

Cyberbezpieczeństwo jest niezwykle ważne dla ochrony Twoich prywatnych informacji, czyli danych osobowych. Wyobraź sobie, że Twoje dane osobowe to cenne skarby, a cyberbezpieczeństwo to system zamków i alarmów chroniących te skarby przed złodziejami. Dane osobowe to wszelkie informacje, które pozwalają Cię zidentyfikować, takie jak imię, nazwisko, adres e-mail, numer telefonu czy data urodzenia.

W dzisiejszym świecie, gdzie wiele danych przechowujemy online, cyberprzestępcy nieustannie szukają sposobów, aby te dane wykraść.

Naruszenia cyberbezpieczeństwa, takie jak ataki hakerskie czy złośliwe oprogramowanie, mogą prowadzić do wycieku Twoich danych osobowych. Gdy dojdzie do takiego naruszenia, Twoje informacje mogą trafić w niepowołane ręce, co może mieć poważne konsekwencje. Możesz stać się ofiarą kradzieży tożsamości, oszustw finansowych, a nawet doświadczyć uszczerbku niemajątkowego, takiego jak stres czy dyskomfort. Dlatego firmy i organizacje, które przechowują Twoje dane, muszą dbać o ich bezpieczeństwo.

Cyberbezpieczeństwo obejmuje różne metody i narzędzia mające na celu ochronę danych przed nieuprawnionym dostępem, utratą czy zniszczeniem. Przykłady takich zabezpieczeń to silne hasła, podwójne uwierzytelnienie, regularne aktualizacje oprogramowania, programy antywirusowe oraz szyfrowanie danych. Firmy powinny również stosować procedury bezpieczeństwa i szkolić swoich pracowników, aby unikali błędów, które mogą prowadzić do naruszeń. Wdrożenie odpowiednich środków bezpieczeństwa jest kluczowym obowiązkiem dla każdej organizacji przetwarzającej dane osobowe.

Dobre praktyki cyberbezpieczeństwa pomagają zapobiegać naruszeniom ochrony danych osobowych. Regularne audyty bezpieczeństwa i testy penetracyjne pozwalają identyfikować potencjalne słabości w systemach i je naprawiać. Świadomość zagrożeń cybernetycznych wśród pracowników i stosowanie bezpiecznych praktyk online są równie ważne. Pamiętaj, że ochrona danych osobowych to nie tylko obowiązek firm, ale także Twoja odpowiedzialność – poprzez stosowanie bezpiecznych haseł i ostrożność w sieci. Inwestowanie w cyberbezpieczeństwo to inwestycja w ochronę Twojej prywatności i reputacji firm. W przypadku naruszenia szybkie i odpowiednie reagowanie jest kluczowe, aby zminimalizować negatywne skutki. Cyberbezpieczeństwo to ciągły proces dostosowywania się do nowych zagrożeń i technologii.

Artur Majchrzycki – Inspektor Ochrony Danych, ekspert ds. ochrony danych osobowych, audytor Wewnętrzny Systemów Zarządzania Bezpieczeństwem Informacji zgodnego z ISO/IEC 27001.

Kontakt do autora:

tel. 501 15 11 15

email: a.majchrzycki@moment24.pl

Ochrona danych i Sztuczna Inteligencja

Sztuczna inteligencja (SI) i ochrona danych osobowych to obecnie jedno z najważniejszych wyzwań prawnych i technologicznych w Unii Europejskiej. W 2024 roku UE przyjęła pierwszy na świecie kompleksowy akt prawny dotyczący sztucznej inteligencji, znany jako AI Act (Rozporządzenie (UE) 2024/1689). Regulacja ta określa zasady stosowania SI, ze szczególnym uwzględnieniem ochrony danych osobowych zgodnie z prawem Unii, w tym RODO.

Czym jest AI Act?

AI Act to unijne rozporządzenie kompleksowo regulujące rozwój, wdrażanie i stosowanie systemów sztucznej inteligencji w UE. Jego celem jest zapewnienie, że technologie SI są bezpieczne i transparentne, zwłaszcza w obszarze ochrony prywatności. AI Act wprowadza podejście oparte na ocenie ryzyka, dzieląc systemy SI na zakazane, wysokiego ryzyka oraz dozwolone, a także nakłada na dostawców i użytkowników szczegółowe obowiązki i sankcje za ich naruszenie, aby zagwarantować odpowiedzialne i etyczne wykorzystanie SI.

Ochrona danych osobowych a Sztuczna Inteligencja

AI Act mocno odwołuje się do ochrony danych osobowych i uzupełnia przepisy RODO. Wykorzystanie SI wiąże się często z przetwarzaniem ogromnych ilości danych, w tym danych wrażliwych, co wymaga szczególnych środków ochrony i przejrzystości wobec osób, których dane dotyczą.

Obowiązki związane z ochroną danych osobowych przy sztucznej inteligencji

• Przede wszystkim należy zadbać o legalność źródeł danych. Model SI wytrenowany na danych pozyskanych bez zgody, bez podstawy prawnej lub w sposób naruszający zasadę minimalizacji może być uznany za nielegalny.

• Konieczne jest udokumentowanie procesu przetwarzania, w tym ewentualne wykonanie oceny skutków dla ochrony danych (DPIA).

• Administratorzy danych muszą zapewnić przejrzystość wobec osób, których dane są wykorzystywane. Systemy SI muszą być tak projektowane, aby użytkownicy wiedzieli, że mają do czynienia z SI i jakie dane są w nich przetwarzane.

• Zakazane jest wykorzystywanie systemów SI do manipulowania zachowaniem szczególnie wrażliwych grup ludzi, np. dzieci czy osób niepełnosprawnych. Przykładem są treści ukierunkowane w reklamach czy profilowanie na podstawie słabości użytkownika.

• Użytkownicy i firmy korzystające z SI muszą monitorować systemy pod kątem ryzyka naruszenia praw oraz zapewnić nadzór ludzki, mogący interweniować w przypadku pojawienia się błędów.

• Ważnym elementem jest informowanie o tym, że użytkownicy mają do czynienia z treściami wygenerowanymi przez SI oraz oznaczanie takich informacji zgodnie z przepisami.

Przykłady naruszeń ochrony danych w kontekście AI

• Stosowanie tzw. social scoringu — oceny i klasyfikacji klientów na podstawie zachowań i danych społecznych z wykorzystaniem SI, co może wpływać na dyskryminację i ograniczenia w dostępie do usług.

• Manipulowanie decyzjami i zachowaniami osób przy pomocy algorytmów bez ich jasnej świadomości i zgody.

• Wykorzystywanie danych wrażliwych do nieetycznych działań marketingowych.

• Brak odpowiednich zabezpieczeń danych, prowadzący do wycieków lub nieautoryzowanego dostępu.

• Naruszenie prawa do informacji i zgody lub brak możliwości kontroli nad danymi przez osoby fizyczne skutkuje nielegalnym przetwarzaniem danych.

Sankcje i konsekwencje

Za naruszenia wymogów ochrony danych i AI Act przewidziane są wysokie kary finansowe (RODO: do 20 mln euro lub 4% światowego obrotu, AI Act: do 35 mln euro lub 7% światowego obrotu firmy). Sankcje mogą być nałożone równolegle w ramach AI Act i RODO, co zwiększa ryzyko dla podmiotów nieprzestrzegających przepisów.

Artur Majchrzycki – Inspektor Ochrony Danych, ekspert ds. ochrony danych osobowych, audytor Wewnętrzny Systemów Zarządzania Bezpieczeństwem Informacji zgodnego z ISO/IEC 27001.

Kontakt do autora:

tel. 501 15 11 15

email: a.majchrzycki@moment24.pl

Obowiązki i wymagania stawiane importerom kamienia

Import Control System 2 (ICS2) to nowoczesna platforma opracowana przez Unię Europejską w celu zapewnienia skuteczniejszej kontroli bezpieczeństwa towarów importowanych na jej terytorium. Stanowi on ewolucję poprzedniego systemu ICS (Import Control System), który funkcjonował od 2011 roku, i odpowiada na zwiększone potrzeby związane z globalizacją handlu, rosnącym sektorze e-commerce oraz zagrożeniami w zakresie bezpieczeństwa.

ICS2 pozwala organom celnym krajów UE na analizę ryzyka związanego z przesyłkami jeszcze przed ich przybyciem na teren Unii. Wprowadzenie tego systemu stanowi ważny krok w kierunku zintegrowanego i cyfrowego zarządzania granicami UE, zgodnego z unijną strategią „bezpieczeństwa poprzez dane”. Od 1 kwietnia 2025 roku zaczyna się kolejny etap wdrażania systemu dla spedytorów oraz wystawców HBL w transporcie morskim, a także rozpoczął się okres przejściowy dla transportu drogowego i kolejowego.

Główne cele ICS2

System ICS2 przede wszystkim ma na celu:

- Zwiększenie bezpieczeństwa dzięki wcześniejszej analizie danych o przesyłkach oraz ładunkach.

- Uproszczenie procesów celnych, co skraca czas odprawy i umożliwia firmom lepsze zarządzanie łańcuchem dostaw.

- Ujednolicenie kontroli na granicach zewnętrznych UE poprzez zastosowanie wspólnej platformy informatycznej dla wszystkich krajów członkowskich.

- Zgodność z międzynarodowymi standardami, w tym wymogami Światowej Organizacji Celnej (WCO).

Jak działa ICS2?

System ICS2 bazuje na obowiązku wcześniejszego zgłaszania danych o przesyłkach (Entry Summary Declaration – ENS), zanim towary opuszczą kraj eksportera i zostaną załadowane na środek transportu kierujący się do UE. Informacje te muszą być dostarczone w określonym czasie, uzależnionym od rodzaju transportu – powietrznego, morskiego, drogowego lub kolejowego.

System gromadzi dane o: nadawcy i odbiorcy przesyłki, typie towaru (przy użyciu kodów CN), środku transportu oraz planowanej trasie. Na podstawie tych danych system przeprowadza automatyczną ocenę ryzyka i wskazuje, które przesyłki wymagają szczegółowej kontroli przez organy celne. Dzięki temu możliwe jest identyfikowanie zagrożeń (jak przemyt, towary niebezpieczne, broń czy materiały o podwójnym zastosowaniu) jeszcze przed przybyciem ładunku na teren UE.

Wdrożenie ICS2 – etapy i obowiązki

Proces wdrażania ICS2 został podzielony na kilka faz, które uwzględniają różne środki transportu oraz grupy zgłaszających. Z dniem 1 kwietnia 2025 roku następuje następny etap wdrożenia systemu dla spedytorów i wystawców HBL w transporcie morskim oraz zaczyna się okres przejściowy dla transportu drogowego i kolejowego.

Z ICS2 są zobowiązane korzystać wszystkie podmioty zaangażowane w transport towarów do UE, takie jak: przewoźnicy lotniczy, morscy, drogowi i kolejowi, operatorzy logistyczni i expresowi, agencje celne, nadawcy oraz importerzy korzystający z uproszczonych procedur celnych. Zgłoszenia do ICS2 powinny być składane przez Shared Trader Interface (STI) – jednolity kanał komunikacji elektronicznej z systemem UE.

Korzyści z ICS2

ICS2 oferuje wiele korzyści zarówno dla administracji celnych, jak i dla uczestników obrotu gospodarczego:

- Skrócenie czasu odprawy oraz zwiększenie przewidywalności w procesach logistycznych.

- Wzrost bezpieczeństwa przez wcześniejsze identyfikowanie ryzykownych przesyłek.

- Zwiększenie przejrzystości łańcucha dostaw, co ma szczególne znaczenie w e-commerce.

- Lepsza organizacja ruchu towarów dzięki cyfryzacji i centralizacji danych.

Wyzwania i obowiązki dla firm

Dla przedsiębiorstw ICS2 oznacza konieczność:

- wprowadzenia odpowiednich procedur przetwarzania danych,

- integracji systemów IT z STI,

- przeszkolenia pracowników w zakresie nowych wymogów.

Firmy, które nie spełnią wytycznych ICS2, mogą napotkać opóźnienia w odprawach, odmowy załadunku towarów lub zatrzymania ich na granicy.

Podsumowanie

ICS2 jest kluczowym elementem unijnej strategii mającej na celu poprawę bezpieczeństwa oraz cyfryzację procedur celnych. Choć nakłada nowe obowiązki na przedsiębiorców, stwarza również szansę na efektywniejsze zarządzanie łańcuchem dostaw, zwiększenie bezpieczeństwa oraz poprawę współpracy międzynarodowej. Pełne wdrożenie systemu do 2025 roku stanowi ważny postęp w budowaniu „cyfrowej unii celnej” oraz zharmonizowanego podejścia do kontroli granic w skali całej UE.

Cargo Move jest w stanie kompleksowo wspierać importerów w spełnianiu wymogów ICS2, zapewniając poprawne i terminowe zgłoszenia ENS oraz koordynując cały proces celny. Dzięki doświadczeniu i znajomości procedur, minimalizujemy ryzyko opóźnień, błędów i dodatkowych kosztów związanych z importem.

Jeśli masz jakieś pytania, zgłoś się do nas, aby uzyskać profesjonalne wsparcie we wszelkich procedurach związanych z importem kamienia.

Kontakt bezpośredni:

tel. +48 42 206 88 59

tel. +48 512 125 585

spedycja@cargomove.pl

Po co ta żywica?

Wielu kolegów i koleżanek z branży, a nawet naszych obecnych klientów, zastanawia się, czemu w większości hurtowni znajdujemy obecnie kamienie naturalne z widocznym szlaczkiem żywicy na bokach slabów. Pojawiają się głosy, jakoby producenci chcieli zatuszować wszystkie mikropęknięcia w materiale, a materiały obecnie dostępne są dużo gorszej jakości, niż wiele lat temu.

Niewiele jest w tym prawdy. Trzeba pamiętać, że praca w kamieniarstwie to trochę jak wyrabianie ciasta. Za każdym razem możemy używać tej samej mąki, ale czy mamy pewność, że mimo oznaczeń i nazwy to jest taki sam produkt jak 20 lat temu? Raczej nie. Tak samo jest z kamieniem naturalnym. Nie ma możliwości, żeby materiały noszące tę samą nazwę były identyczne. Jak wiemy, każdy blok kamienia może różnić się ziarnistością, odcieniem, twardością itd.

Tak jak pojawiają się nowe mody na urządzanie wnętrza, tak samo pojawiają się nowe materiały na rynku. Kilkanaście lat temu bardzo rzadko zdarzały się realizacje z materiału Taj Mahal, a w poprzednim roku był to jeden z częściej poszukiwanych materiałów.

Na przykładzie Taj Mahal można zauważyć, jak ten materiał zachowuje się bez odpowiedniego przygotowania technologicznego. W fazie produkcji slaby są zabezpieczane sklejką drewnianą, włóknem szklanym lub obrzynkami z innych materiałów oraz wkładane do specjalnych worków próżniowych. Ma to sprawić, że blok podczas cięcia na slaby wytrzyma naprężenia, które powstają w tej fazie produkcji. Później slaby zalewane są specjalnymi klejami na bazie żywicy oraz zabezpieczane siatką zbrojeniową. Bez odpowiedniego przygotowania materiał ten nie dojedzie do Polski ani bezpośrednio z Brazylii, ani z Włoch. Na przykładzie włoskich zakładów produkcyjnych specjalizujących się w przetwarzaniu bloków kamiennych na slaby można zaobserwować, jak płyty zachowują się w późniejszym przetwarzaniu slabów na blaty oraz w użytkowaniu przez klienta docelowego.

Odpowiednio zabezpieczone slaby mają lepszą wytrzymałość podczas formatowania elementów oraz obróbki krawędzi. Ponadto dzięki mikrowarstwie żywicy na wierzchu slabów materiał jest już dodatkowo zabezpieczony przed wchłanianiem różnych substancji. Dlatego warto zastanowić się, czy my kamieniarze powinniśmy krytykować postęp technologiczny w postaci zabezpieczania materiałów żywicą. Produkt dla klienta docelowego z materiału, który został odpowiednio przygotowany na ścieżce produkcyjnej jest lepszy pod względem zabezpieczenia przed plamami. Zupełnie inaczej zachowuje się wypolerowany granit bez żywicy, niż taki, który został nią zabezpieczony.

Nie dotyczy to tylko materiałów w grubościach budowlanych, ale również nagrobkowych. Na cmentarzach można do dzisiaj obserwować materiały, które chłoną wszystko, co na nie spadnie, mimo wielokrotnej impregnacji. Warto zweryfikować zarówno wewnętrzne procesy produkcyjne, jak i naszych dostawców kamieni, ponieważ odpowiedni proces przygotowania slabów wpływa na koszt, ale i na trwałość materiału. Im lepiej przygotowany jest materiał w fazie produkcji, tym mniej reklamacji od klientów.

Nie jestem przedstawicielem hurtowni kamieniarskiej, która ma Was przekonać do swoich materiałów. Jestem kamieniarzem, który prowadzi firmę i sprowadza materiał dla swoich klientów prywatnych, ale również dla innych wykonawców. Dlatego oceniam materiały pod względem wykonywania z nich elementów kamiennych, a nie tylko sprzedaży płyt.

Sylwia Dębała – współwłaściciel firmy DK Stone sp. z o.o. – Dyrektor Generalny.

Zajmuje się obsługą klientów, sprowadzaniem materiałów, wykonywaniem pomiarów produkcyjnych, planowaniem cięcia. Pasją do kamieniarstwa zaraził ją tata, który prowadził firmę kamieniarską.

Kontakt do autorki:

tel. 518 518 877

info@dkstone.pl

RODO:Poradnik Urzędu Ochrony Danych Osobowych

Aktualizacja poradnika dotyczącego postępowania w przypadku naruszeń ochrony danych osobowych.

Poradnik dotyczący naruszeń ochrony danych osobowych został stworzony, aby pomóc zrozumieć, czym są incydenty związane z danymi osobowymi i jak na nie reagować.

Jest on szczególnie przydatny dla osób zarządzających danymi, takich jak administratorzy, podmioty przetwarzające i inspektorzy ochrony danych. Poradnik ten wyjaśnia kwestie związane z zarządzaniem naruszeniami ochrony danych osobowych w świetle RODO, czyli Ogólnego Rozporządzenia o Ochronie Danych, oferuje także praktyczne wskazówki.

Naruszenia ochrony danych osobowych są niebezpieczne, ponieważ mogą mieć poważne konsekwencje zarówno dla osób, których dane dotyczą, jak i dla firm odpowiedzialnych za ich bezpieczeństwo. Dla osób fizycznych skutki mogą obejmować uszczerbek fizyczny, szkody majątkowe lub niemajątkowe, takie jak utrata kontroli nad danymi, dyskryminacja, kradzież tożsamości czy straty finansowe. Nawet pozornie nieistotne uciążliwości, jak dyskomfort czy stres, powinny być brane pod uwagę.

Czym więc jest „naruszenie ochrony danych osobowych”?

To sytuacja, w której bezpieczeństwo danych osobowych zostaje naruszone, prowadząc do przypadkowego lub niezgodnego z prawem zniszczenia, utraty, zmiany, nieuprawnionego ujawnienia lub nieuprawnionego dostępu do tych danych. Ważne jest, że może do niego dojść wszędzie tam, gdzie te dane są przetwarzane.

Naruszenia bezpieczeństwa danych osobowych dzielą się na naruszenia poufności (ujawnienie lub dostęp do danych przez nieuprawnione osoby), integralności (zmodyfikowanie danych) oraz dostępności (utracenie lub zniszczenie danych). Przyczyny tych naruszeń mogą być różne – od przypadkowych zdarzeń i błędów ludzkich, przez niewystarczające zabezpieczenia, aż po celowe działania, takie jak cyberprzestępczość czy nadużycia wewnętrzne.

Warto wiedzieć, że naruszenie ochrony danych osobowych różni się od naruszenia przepisów RODO. Naruszenie RODO to postępowanie niezgodne z wymogami tego prawa, które może, ale nie musi, prowadzić do incydentu bezpieczeństwa. Przykładowo, firma może wdrożyć wszelkie środki bezpieczeństwa zgodnie z RODO, a mimo to paść ofiarą cyberataku i doświadczyć naruszenia ochrony danych. Inny przykład: firma może gromadzić dane bez zgody, naruszając RODO, ale nie doświadczyć naruszenia bezpieczeństwa tych danych.

Poradnik ten ma charakter pomocniczy i służy lepszemu zrozumieniu zasad postępowania w przypadku naruszeń. Opiera się na aktualnej wiedzy, uwzględniając wytyczne organów nadzorczych, Europejskiej Rady Ochrony Danych (EROD) oraz orzecznictwo Trybunału Sprawiedliwości Unii Europejskiej (TSUE). Właściwe reagowanie na incydenty jest kluczowe dla spełniania wymogów prawnych.

Administratorzy danych, po stwierdzeniu naruszenia, muszą je udokumentować. Następnie muszą ocenić ryzyko naruszenia praw lub wolności osób, których dane dotyczą. Jeśli ryzyko jest wysokie, mają obowiązek zgłosić naruszenie do Prezesa Urzędu Ochrony Danych Osobowych (UODO) w ciągu 72 godzin od jego stwierdzenia. W przypadku wysokiego ryzyka konieczne jest również zawiadomienie osób, których dane dotyczą.

Poradnik podkreśla, że zapobieganie naruszeniom jest równie ważne, jak reagowanie na nie. Firmy powinny stosować odpowiednie środki techniczne i organizacyjne, dostosowane do ryzyka przetwarzania danych. Każde naruszenie, nawet to, które nie wymaga zgłoszenia, powinno być analizowane, aby wyciągnąć wnioski i usprawnić stosowane zabezpieczenia. Dzięki temu organizacje mogą lepiej chronić dane osobowe i unikać podobnych problemów w przyszłości. Znajomość zasad postępowania w przypadku naruszeń jest niezbędna dla każdej organizacji przetwarzającej dane osobowe, a ten poradnik stanowi cenne źródło wiedzy w tym zakresie.

Poradnik jest do pobrania na stronie

www.uodo.gov.pl (wyszukaj: poradnik UODO) lub pod linkiem https://uodo.gov.pl/pl/file/5686.

Artur Majchrzycki – Inspektor Ochrony Danych, ekspert ds. ochrony danych osobowych, audytor Wewnętrzny Systemów Zarządzania Bezpieczeństwem Informacji zgodnego z ISO/IEC 27001.

Kontakt do autora:

tel. 501 15 11 15

email: a.majchrzycki@moment24.pl

Reklama W Kurierze

Poznaj zalety naszego pisma

- Kurier Kamieniarski to dwumiesięcznik – najstarszy na rynku kamieniarskim, wydawany od 1997 r. Jest bezpłatnie wysyłany do ponad 4.000 osób i firm związanych z branżą kamieniarską.

- Nasza baza adresowa jest na bieżąco aktualizowana, a co tydzień dopisujemy do niej nowe firmy. Stale zdobywamy nowe kontakty biorąc udział w targach i spotkaniach branżowych.

- Osiągamy ponad 99% skuteczność - z wysłanych 4.000 egzemplarzy wraca do nas nie więcej niż 30-50 szt.